Что такое атака грубой силы?

Вы знаете тот момент, когда стоите перед своей дверью, пробуя каждый ключ на своей связке ключей, прежде чем наконец найти тот, который открывает дверь? Атака грубой силы является эквивалентом кибератаки.

Атака методом грубой силы – это действие, которое включает в себя повторяющиеся, последовательные попытки с использованием различных комбинаций паролей для взлома веб-сайта.

Самый распространенный тип атаки методом перебора – это угадывание пароля. Хакеры снова и снова пробуют разные комбинации имен пользователей и паролей, пока в конечном итоге не найдут тот, который работает, и не войдут.

По умолчанию WordPress допускает неограниченное количество попыток входа в систему – и хакеры пользуются этой уязвимостью с помощью атак грубой силы.

Выполняя свои атаки, хакеры используют ботов или автоматизированные инструменты, чтобы угадывать вашу регистрационную информацию, в основном позволяя компьютерам делать работу за них. Это одна из причин, почему такие типы атак чрезвычайно распространены.

Атака методом грубой силы опасна, поскольку может замедлить работу вашего веб-сайта и сделать его недоступным. Более того, успешная атака методом грубой силы может предоставить хакерам доступ к административной области вашего сайта, что означает, что они могут установить вредоносное ПО на ваш сайт, украсть конфиденциальную информацию о пользователях и удалить все на вашем сайте.

Какие сайты посещают хакеры?

Когда дело доходит до атак методом грубой силы, часто становятся мишенью популярные платформы CMS (например, WordPress, Joomla и т. Д.). Атаки методом грубой силы также применяются против обычных сервисов, таких как FTP и SSH.

Статистика показывает, что в последние годы WordPress больше всего пострадала от системы управления контентом (CMS).

Большинство атак методом грубой силы работают путем нацеливания на веб-сайт (в большинстве случаев: страницу входа и файл xmlrpc).

Обычно у каждого общего идентификатора (например, «admin») есть пароль. Все, что нужно сделать хакерам, – это угадать пароль по словам из словаря.

2H Protection предоставляет несколько функций для обеспечения более надежной защиты вашего сайта от атак грубой силы.

Активировать защиту от грубой силы

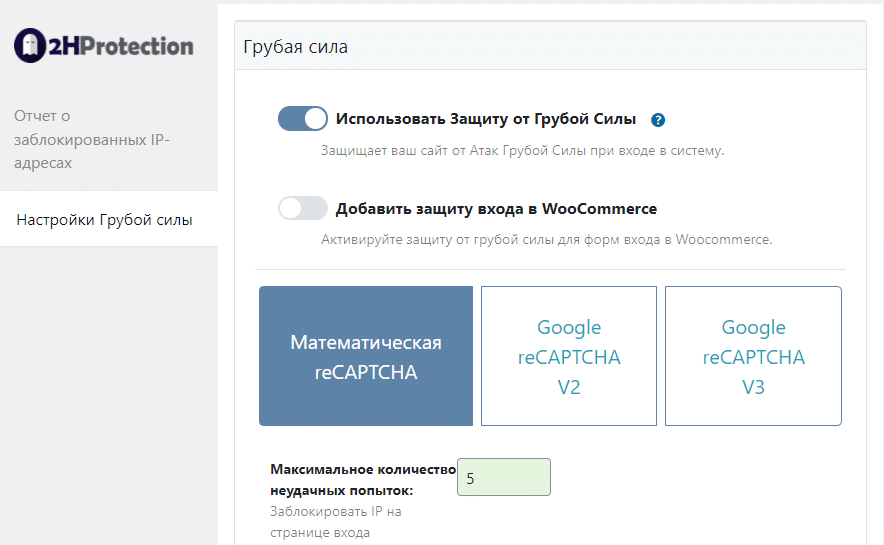

Чтобы активировать защиту от грубой силы, включите 2HP > Грубая сила > Настройки грубой силы > Использовать защиту от грубой силы.

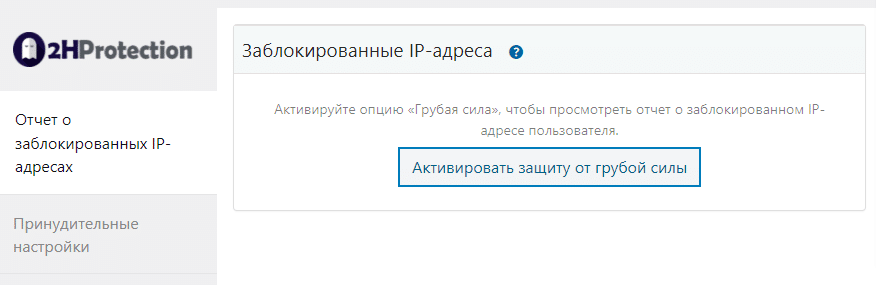

Вы также можете Активировать Защиту от Грубой Силы в разделе 2HP > Грубая сила > Настройки грубой силы > Отчет о заблокированных IP-адресах, сначала нажав кнопку Активировать защиту от грубой силы (показано ниже), а затем включив 2HP > Грубая сила > Настройки грубой силы > Использовать Защиту от грубой силы

Параметр «Активировать защиту от грубой силы» также работает для сайтов WooCommerce. Если на вашем сайте WordPress установлен WooCommerce, 2H Protection автоматически обнаружит его, и в этом случае вы увидите следующее:

Активируйте защиту Bruce Force для форм входа в WooCommerce, включив: 2HP > Грубая сила > Настройки грубой силы > Добавить защиту входа в WooCommerce.

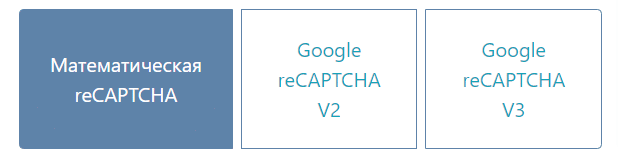

В 2H Protection доступны три основных варианта защиты от грубой силы:

- Защита Математическая reCAPTCHA

- Защита Google reCAPTCHA v2.

- Защита Google reCAPTCHA v3.

Использование этих параметров помогает предотвратить злонамеренные действия вредоносного ПО на вашем сайте, не создавая затруднений для законных пользователей. Легальные пользователи по-прежнему смогут входить в систему, просматривать страницы и совершать покупки, в то время как поддельные пользователи и спам-трафик будут заблокированы.

👋 Вы должны включить: 2HP > Грубая Сила> Настройки Грубой Силы > Использовать защиту от Грубой Силы, чтобы эти параметры стали видимыми.

Вот что помогает вам достичь каждый из этих вариантов и как их активировать с помощью 2H Protection.

Активировать защиту Math reCAPTCHA

Активировав эту CAPTCHA, 2H Protection отобразит виджет, запрашивающий у пользователей решение математической задачи при попытке входа на ваш сайт (чтобы доказать, что они люди).

Чтобы активировать Math reCAPTCHA Protection, зайдите в 2HP > Грубая Сила> Настройки Грубой Силы > и выберите Math reCAPTCHA (как показано на скриншоте ниже)

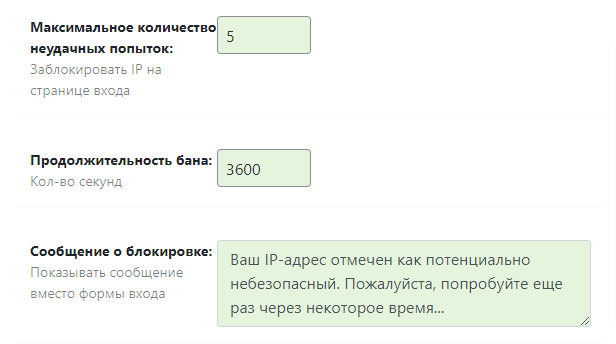

Вы также можете настроить виджет Math reCAPTCHA и ограничить количество неудачных попыток входа в систему, которые пользователь может выполнить до того, как он/она будет временно заблокирован.

Также можно настроить продолжительность блокировки и сообщение о блокировке, которое пользователь увидит на странице входа вместо формы входа в систему после того, как его IP-адрес был заблокирован.

По умолчанию:

- максимальное количество неудачных попыток входа: 5

- установлен срок запрета: один час

- сообщение о блокировке, которое будет отображаться вместо формы входа: Ваш IP-адрес отмечен для потенциальных нарушений безопасности. Пожалуйста, попробуйте еще раз через некоторое время.

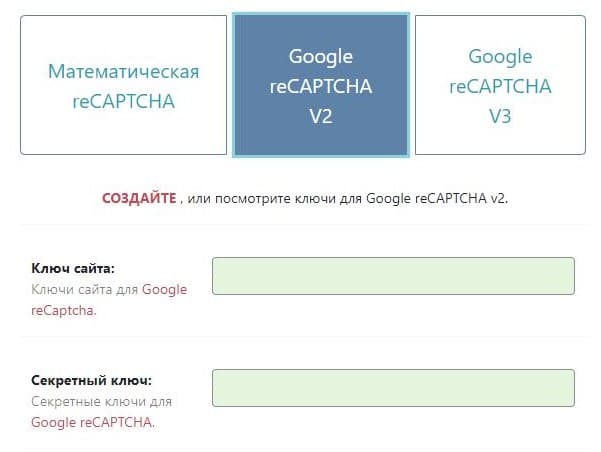

Активировать защиту Google reCAPTCHA V2

При активации этой CAPTCHA 2H Protection будет отображать виджет Google reCAPTCHA V2 для проверки запросов с помощью флажка «Я не робот». Это либо сразу передаст пользователя (без CAPTCHA), либо попросит его проверить, являются ли они людьми.

Чтобы активировать Google reCAPTCHA V2 Protection, зайдите в 2HP > Грубая Сила> Настройки Грубой Силы > и выберите Google reCAPTCHA V2 (как показано на скриншоте ниже)

Те же параметры по умолчанию, которые были доступны в Math reCAPTCHA, а именно:

- максимальное количество неудачных попыток входа: 5

- установлен срок запрета: один час

- сообщение о блокировке, которое будет отображаться вместо формы входа: Ваш IP-адрес отмечен для потенциальных нарушений безопасности. Пожалуйста, попробуйте еще раз через некоторое время.

^^ Опять же, вы можете настроить эти параметры по своему усмотрению.

Для Google reCAPTCHA V2 2H Protection также показывает настройки Google reCAPTCHA V2, которые вы можете использовать для:

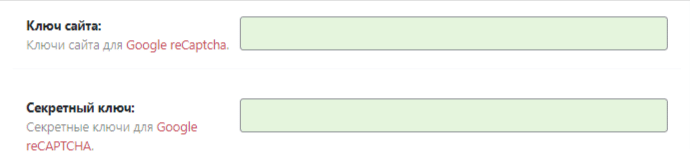

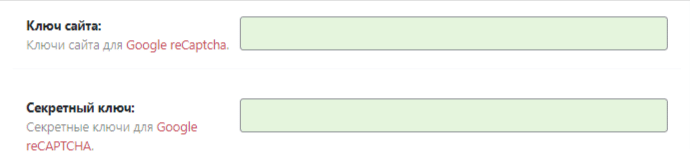

- Введите ключ сайта и секретный ключ

Чтобы получить ключ API для использования reCAPTCHA, вам необходимо зарегистрировать свой веб-сайт по адресу – https://www.google.com/recaptcha/admin. После регистрации вашего домена Google предоставляет ключи reCAPTCHA.

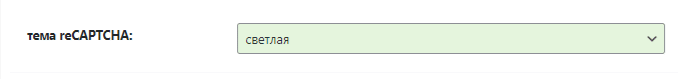

- Выберите тему reCaptcha.

Это позволяет вам настроить цветовую тему виджета, и вы можете выбрать светлую или темную тему.

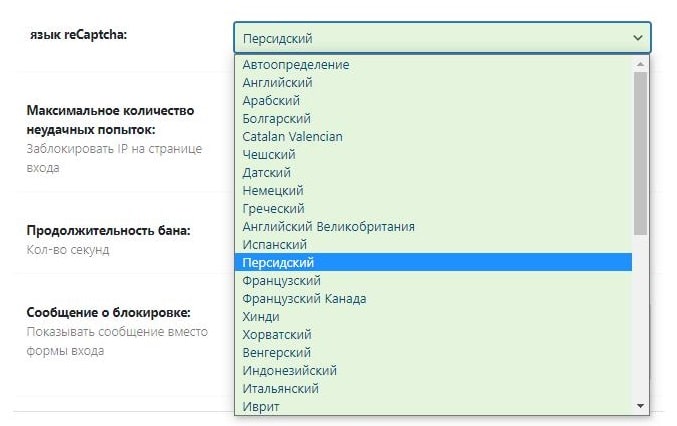

- Выберите язык.

Это позволяет вам указать язык для виджета; автоматически определяет язык пользователя на основе языка сайта, если он не указан.

Чтобы зарегистрировать новую reCAPTCHA V2 в Google:

Шаг 1. Перейдите на страницу https://www.google.com/recaptcha/admin#list и нажмите, чтобы создать новую reCAPTCHA.

Шаг 2: Введите новое имя ярлыка. Используйте ярлык по своему выбору, чтобы вам было легко идентифицировать сайт в будущем.

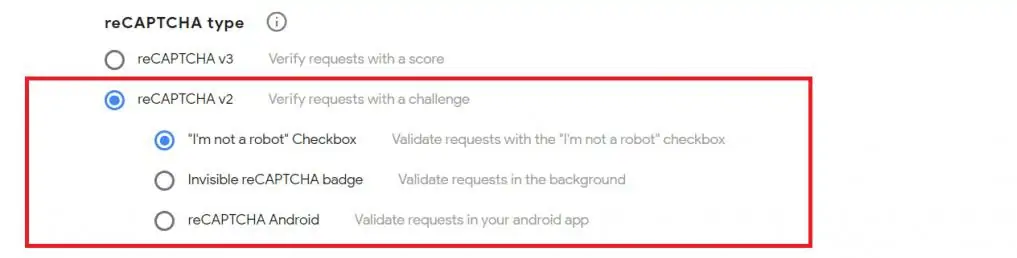

Шаг 3. Установите флажок reCAPTCHA v2 и установите флажок «Я не робот». Флажок «Я не робот» требует, чтобы пользователь установил флажок, указывающий, что пользователь не робот.

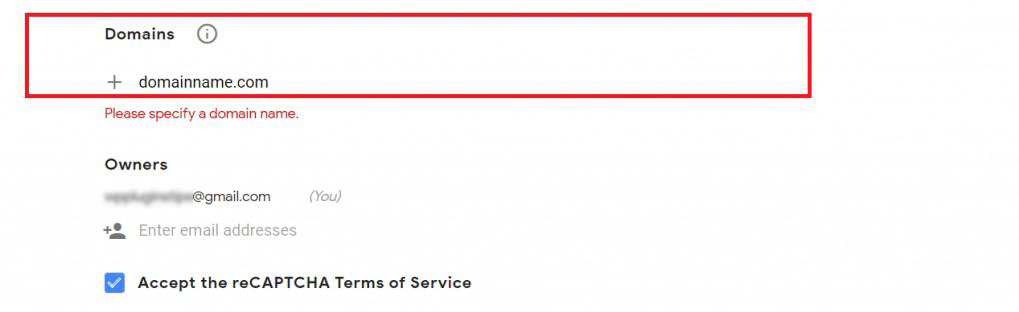

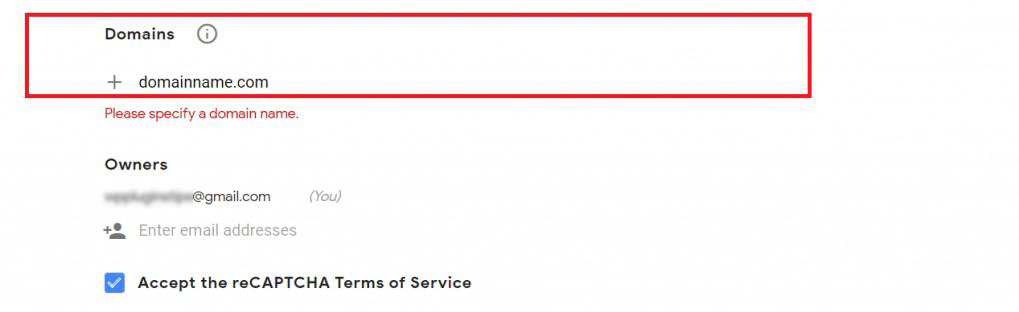

Шаг 4: Введите доменное имя, на котором вы хотите использовать reCAPTCHA, прочтите и примите условия, а затем нажмите кнопку «Отправить».

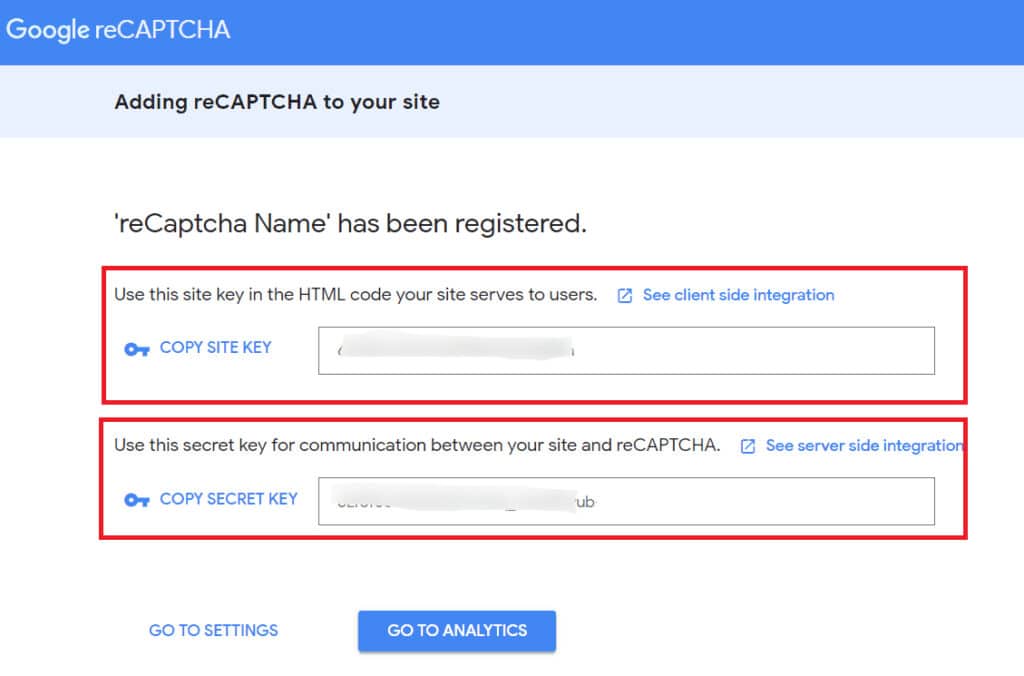

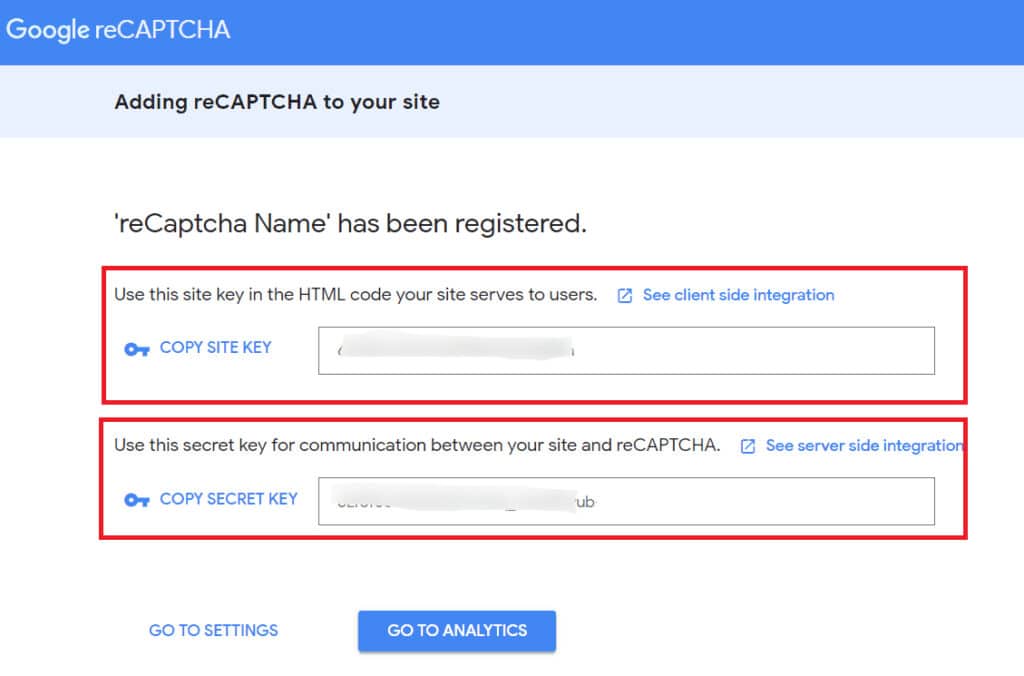

Шаг 5: На следующей странице вы увидите ключ сайта и секретный ключ, которые вам нужно скопировать в настройки 2H Protection.

Ключ сайта используется для отображения reCAPTCHA на вашем сайте или в мобильном приложении, а секретный ключ используется для проверки на стороне сервера (разрешает обмен данными между серверной частью вашего приложения и сервером reCAPTCHA для проверки ответа пользователя). Оба ключа уникальны для домена, для которого они зарегистрированы.

Шаг 6: Скопируйте/вставьте ключи reCAPTCHA в специальные поля 2H Protection и обязательно сохраните настройки.

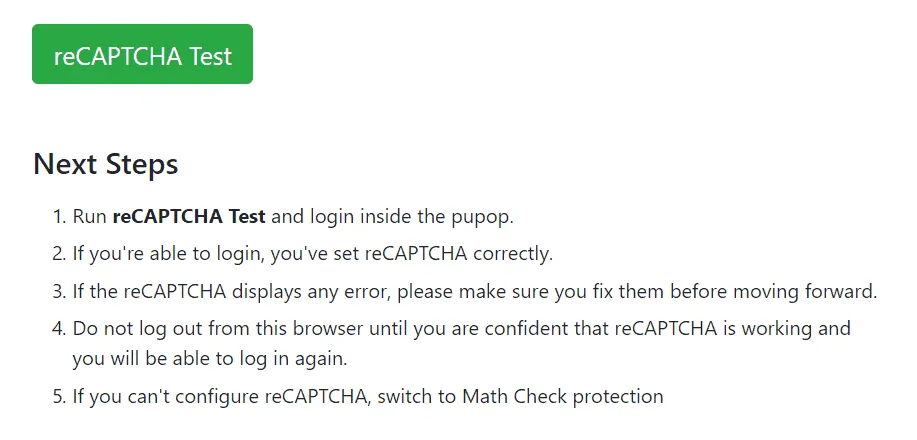

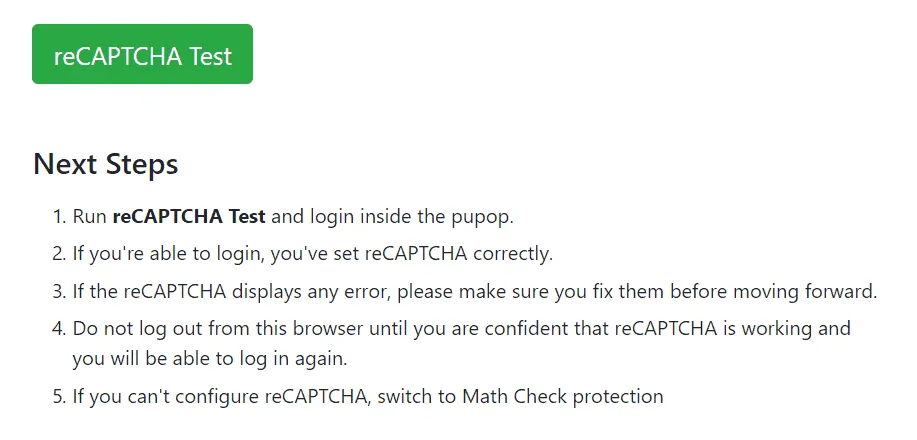

После того, как вы добавите ключи и сохраните настройки, под настройками reCAPTCHA появится кнопка проверки входа в систему. (как показано на скриншоте ниже)

Последним шагом является: Нажмите кнопку «Тест reCAPTCHA» и проверьте, правильно ли работает процесс входа в систему, прежде чем выходить из системы.

Последним шагом является: Нажмите кнопку «Тест reCAPTCHA» и проверьте, правильно ли работает процесс входа в систему, прежде чем выходить из системы.

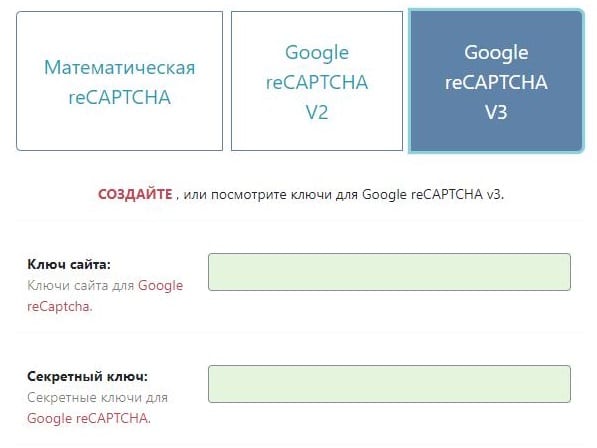

Активировать защиту Google reCAPTCHA V3

Флажок reCAPTCHA «Я не робот» очень полезен для борьбы со спамерами, но его одноразовая проверка подходит не для всех вариантов использования. С 2H Protection у вас также есть возможность добавить защиту Google reCAPTCHA V3 для вашего сайта.

reCAPTCHA v3 возвращает оценку спама для каждого запроса без проблем с пользователем (оценки будут видны в вашей учетной записи Google reCAPTCHA). Оценка основана на взаимодействиях с вашим сайтом и позволяет вам предпринимать соответствующие действия в контексте вашего сайта.

Вы можете узнать больше о том, как работает Google reCAPTCHA V3, здесь.

Чтобы активировать Google reCAPTCHA v3 Protection, зайдите в 2HP > Грубая Сила> Настройка Грубой силы и выберите Google reCAPTCHA V3 (как показано на скриншоте ниже)

Чтобы зарегистрировать новую reCAPTCHA V3 в Google:

Шаг 1. Перейдите на страницу https://www.google.com/recaptcha/admin#list и нажмите, чтобы создать новую reCAPTCHA.

Шаг 2: Введите новое имя ярлыка. Используйте ярлык по вашему выбору, чтобы вам было легко идентифицировать сайт в будущем.

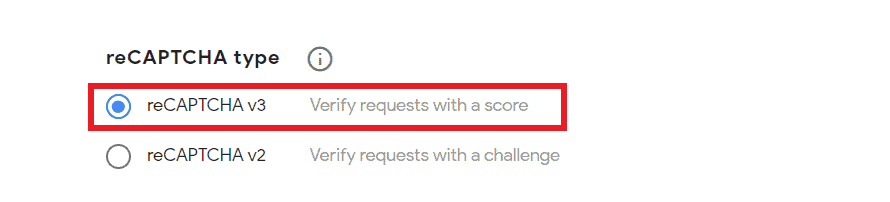

Шаг 3: Выберите reCAPTCHA v3 в качестве типа reCAPTCHA.

Шаг 4: Введите доменное имя, на котором вы хотите использовать reCAPTCHA, прочтите и примите условия, а затем нажмите кнопку «Отправить».

Шаг 5: На следующей странице вы увидите ключ сайта и секретный ключ, которые вам нужно скопировать в настройки 2H Protection.

Ключ сайта используется для отображения reCAPTCHA на вашем сайте или в мобильном приложении, а секретный ключ используется для проверки на стороне сервера (разрешает обмен данными между серверной частью вашего приложения и сервером reCAPTCHA для проверки ответа пользователя). Оба ключа уникальны для домена, для которого они зарегистрированы.

Шаг 6: Скопируйте/Вставьте ключи reCAPTCHA в специальные поля 2H Protection и обязательно сохраните настройки.

После того, как вы добавите ключи и сохраните настройки, под настройками reCAPTCHA появится кнопка проверки входа в систему. (как показано на скриншоте ниже)

Последним шагом является: Нажмите кнопку «Тест reCAPTCHA» и проверьте, правильно ли работает процесс входа в систему, прежде чем выходить из системы.

Параметры настройки, доступные для Google reCAPTCHA v3: максимальное количество неудачных попыток (позволяет установить количество раз, когда пользователь может не войти в систему, прежде чем он будет временно заблокирован), продолжительность блокировки (как долго пользователь должен быть заблокирован от попытки входа в систему снова), блокировка сообщение (настройте сообщение, которое будет отображаться вместо формы входа для заблокированных пользователей).

По умолчанию:

- максимальное количество неудачных количество попыток входа: 5

- установлен срок запрета: один час

- сообщение о блокировке, которое будет отображаться вместо формы входа: Ваш IP-адрес отмечен для потенциальных нарушений безопасности. Пожалуйста, попробуйте еще раз через некоторое время.

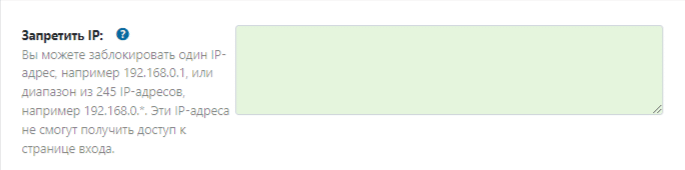

Запретить IP-адрес или несколько IP-адресов

Эту функцию можно использовать, чтобы навсегда заблокировать IP-адрес или несколько IP-адресов на вашей странице входа.

Вы можете ввести диапазон IP-адресов, например 192.168.0. *, 192.168. *. * Или даже 192. *. *. *, Если вы хотите заблокировать весь IP-класс.

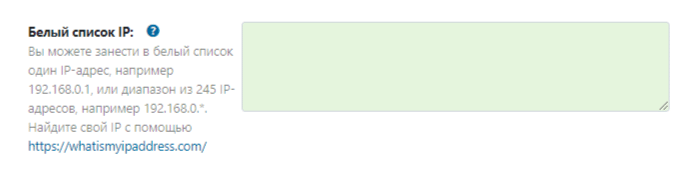

Внесите в белый список IP-адрес или несколько IP-адресов

Если вы хотите предотвратить блокировку вашего IP-адреса или IP-адреса вашей команды в случае нескольких неудачных попыток входа в систему, просто добавьте эти IP-адреса в белый список.

Вы можете ввести диапазон IP-адресов, например 192.168.0. *, 192.168. *. * Или даже 192. *. *. *, Если вы хотите внести в белый список весь IP-класс.

Запретить IP-адрес

2H Protection блокирует доступ к странице входа только с IP-адресов, но НЕ на весь веб-сайт.

Отчет о заблокированных IP-адресах

Все заблокированные IP-адреса будут отображаться в 2HP > Brute Force> Blocked IPs Report. Для каждого заблокированного IP-адреса 2H Protection показывает следующую информацию.

- IP

- Количество неудачных попыток входа в систему

- Имя хоста

Вы можете использовать кнопку «Разблокировать ВСЕ», чтобы разблокировать все заблокированные IP-адреса. Также есть возможность разблокировать IP-адреса по отдельности с помощью кнопки «Разблокировать», которая отображается в столбце «Параметры» для каждого IP-адреса в отчете.